La Supply Chain: la nuova sfida della sicurezza informatica

| Michele Petito, Massimiliano Rossi | Cybersecurity

#CybersecurityCafé

di Michele Petito e Massimiliano Rossi, CERT-AgID

Gestire la sicurezza della supply chain, o delle terze parti, sta diventando sempre più un tema centrale e critico per una corretta transizione al digitale del Paese.

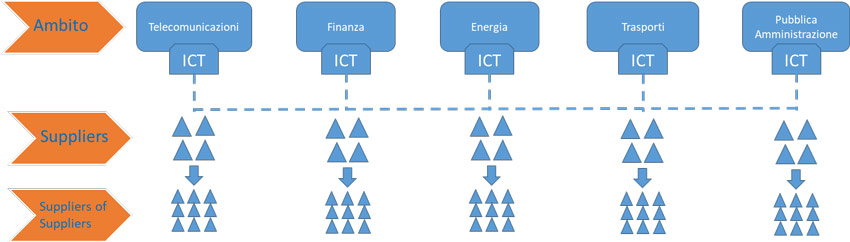

Rispetto alla gestione della sicurezza e resilienza dell’ICT tradizionale, la difficoltà maggiore che si incontra nel gestire la sicurezza del ICT Supply Chain risiede nella sua maggiore complessità dovuta anche ai cosiddetti Covert Channel, ovvero le filiere di approvvigionamento che rimangono nascoste. L’opportunità che deriva dall’aver identificato questa nuova minaccia risiede nella possibilità di mitigarne il rischio.

Come evidenziato dal rapporto AGID sulla spesa ICT 2021,l’utilizzo delle società in-house da parte delle Amministrazioni viene preferito, indipendentemente dal tipo di canale - centralizzato o decentralizzato - con cui viene effettuata la spesa ICT.

In proposito è possibile “segnalare alcune Regioni che veicolano la propria intera spesa ICT, sia tramite che fuori Consip e Centrali di Committenza, attraverso le società in-house”. In uno scenario di questo tipo, in cui sono presenti diversi livelli e gradi di utilizzo delle modalità di acquisizione si rende quindi necessario un attento monitoraggio delle filiere di approvvigionamento.

Come è possibile notare nella figura sottostante, governare il processo di Supply Chain nel caso di “Suppliers of Suppliers” potrebbe divenire molto complesso e dare luogo a canali non completamente visibili.

Possiamo notare anche con riguardo all’aspetto tecnologico che, come riportato dal Rapporto Clusit (Rapporto 2022 sulla Sicurezza ICT in Italia), nel corso di questi ultimi anni caratterizzati dall’emergenza pandemica globale, gli analisti hanno registrato un incremento di attacchi veicolati proprio attraverso un abuso della Supply Chain. Tra le tecniche più sofisticate è possibile evidenziare gli attacchi Island hopping, in cui gli hacker s’infiltrano nelle imprese che riforniscono le aziende più grandi (ad esempio quelle che si occupano di risorse umane, mense pensiamo alle scuole, servizi sanitari prodotti elettromedicali e ICT), al fine di accedere a un’organizzazione target più ampia. In questo modo gli attori delle minacce entrano nei sistemi dei partner per arrivare alle reti delle grandi aziende che costituiscono il reale obiettivo dell’attacco. Uno degli esempi più eclatanti è stato l’attacco a SolaWindods nel 2020 che ha consentito all’intelligence russa di poter accedere a un centinaio di reti scelte da un parco di 18.000 clienti, tra cui le aziende di Fortune 500, come Microsoft, il Dipartimento di Giustizia degli Stati Uniti, il Dipartimento di Stato e la NASA. Quel grave incidente ha evidenziato l’importanza di considerare la sicurezza come parte del processo di selezione dei fornitori e l’implementazione di una Cybersecurity Supply chain risk management (C-SCRM), ovvero di una strategia volta a gestire i rischi legati alla sicurezza informatica lungo tutta la catena di approvvigionamento, sulla base di una valutazione continua del rischio.

In proposito, una guida utile per la valutazione e la mitigazione dei rischi cyber su tutti i livelli della supply chain è la NIST SP 800-161 (2022). Rileva evidenziare come tale approccio andrebbe implementato all’interno dell’organizzazione come parte delle attività di risk management. Da citare anche, sul fronte europeo, il “Threat Landscape for Supply Chain Attacks” (2021) di ENISA: la pubblicazione fornisce una tassonomia degli attacchi sulla supply chain, strumento utile per classificare gli attacchi e migliorare l’analisi.