MISP: l’unione fa la sicurezza

| Michele Petito | Cybersecurity

#CybersecurityCafé

di Michele Petrito - AgID Cert

Nell’ambito della cyber security è risaputa la veridicità del detto “l’unione fa la forza”, ma questo non è mai stato così calzante come in questo periodo di pandemia, in cui molte persone si trovano a utilizzare una molteplicità di servizi in cloud per svolgere l’attività lavorativa in smart working. Oggi vorrei parlare di come questo principio di collaborazione si traduca in un modello concreto che le organizzazioni possono adottare per condividere informazioni utili a migliorare la propria sicurezza, quello rappresentato dalla piattaforma Misp (Malware Information Sharing Platform). Misp è lo standard delineato negli ultimi anni dalla comunità internazionale di cybersecurity per lo scambio delle informazioni e l’arricchimento e correlazione dei dati esterni. Si tratta di un prodotto open source, anche scelto per la neutralità del fornitore (CIRCL computer Incident Response Center Luxembourg), un aspetto importante perché permette di evitare il vendor lock-in nel lungo periodo.

Per dare un’idea della popolarità, ma anche della robustezza di questa soluzione basti pensare che questo modello è stato recentemente adottato dal mondo finanziario europeo. A febbraio 2020, l’Euro Cyber Resilience Board for pan-European Financial Infrastructures (ECRB), ovvero un gruppo di infrastrutture finanziarie tra le più grandi e importanti d’Europa, presieduto dalla Banca centrale europea (BCE) ha siglato insieme a Europol ed ENISA, il Cyber Information and Intelligence Sharing Initiative (CIISI-EU), un accordo che ha come obiettivo la protezione del sistema finanziario. Il punto centrale dell’accordo è la condivisione di informazioni e di best practices e il documento definisce l’utilizzo di Misp come piattaforma centrale per la raccolta e condivisione di informazioni. Non si tratta di un metodo dettagliato, ma un modello adottato dai membri dell’ECRB che può essere adottato in molti altri ambiti oltre a quello finanziario.

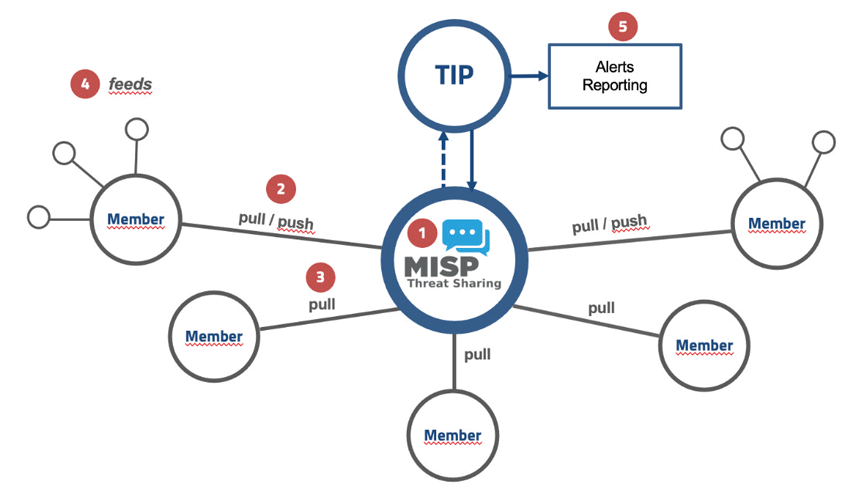

L’architettura prevede un’istanza centrale della piattaforma con funzioni di hub, con la quale le varie organizzazioni appartenenti alla community possono sincronizzarsi utilizzando la propria istanza locale, oppure con il proprio software interno attraverso le API fornite da Misp, o infine accedendo via browser direttamente all’istanza centrale.

I membri possono decidere se partecipare solo in modo passivo, cioè eseguendo delle richieste pull, o in in modo attivo, ovvero anche attraverso richieste push. Le organizzazioni che possiedono specifici feed commerciali e open source, possono condividere parte dei loro IoC ritenuti utili alla community, nel rispetto delle norme di riservatezza e degli accordi con le specifiche aziende fornitrici.

Il processo di raccolta, arricchimento e correlazione dei dati viene integrato tipicamente attraverso uno scambio dati, tra Misp e una piattaforma di Threat Intelligence (TIP) conforme allo standard STIX/TAXI, che consente ulteriori arricchimenti e indagini, nonché generare allarmi e reportistica. Le cyberinformazioni diventano così “actionable”, cioè sfruttano il collegamento verso i SIEM e SOC in grado di bloccare automaticamente l’attacco.

Una volta definita l’architettura, bisognerà decidere cosa condividere e come. Il “cosa” dipende naturalmente dal contesto in cui si opera: una community di natura finanziaria come ECRB sarà interessata alle campagne a tema bancario, mentre per esempio i gestori PEC saranno più concentrati sulle minacce che circolano sulla posta elettronica certificata. Riguardo al “come”, bisogna innanzitutto garantire un approccio comune alla condivisione, quindi definire un framework che comprende formato dati, terminologia, convenzioni e tassonomie basate su protocolli noti e open source. Alcuni esempi sono il Mitre Attack per descrivere le tattiche, le tecniche e le procedure. Per la condivisione di attori, malware e profili paese possono essere utilizzati i Misp Clusters, mentre per quanto riguarda le tassonomie è possibile scegliere da una lunga lista open source messa a disposizione da Misp. Per il formato dati, Misp fornisce il suo modello proprietario basato su JSON, ma ne sono disponibili molti altri per le integrazioni, tra cui il famoso STIX 2.1/TAXII dell’OASIS.