Come entrano gli hacker nei nostri computer?

| Tommaso Rescio | cybersecurity month 2021

Le misure adottate per ridurre la diffusione della pandemia del Covid-19 hanno cambiato non solo il nostro stile di vita ma anche il nostro modo di lavorare.

Per esempio, per molti, l’unica soluzione per garantire, alla stesso tempo, sia il distanziamento sociale sia la continuità operativa è stato lo smart working. Tuttavia, questa soluzione ha portato anche un grande inconveniente, ovvero quello di esporre gli utenti a nuovi tipi di attacchi, a causa degli strumenti utilizzati per collaborare con i colleghi e poter condividere ed accedere alle risorse da casa.

I cyber criminali stanno infatti sfruttando le vulnerabilità di questi strumenti. Il Rapporto Clusit 2021 parla proprio di un aumento globale dei cyber attacchi di circa il 12% in più nel 2020 rispetto all’anno precedente. Circa il 10% degli attacchi nel 2020 possono essere correlati alle nuove minacce legate alla pandemia del Covid-19.

I cybercriminali hanno infatti preso di mira proprio quei lavoratori che si connettono da computer remoto in reti non del tutto sicure. L’accesso ad un computer remoto è reso possibile dal Remote Desktop Protocol (RDP) su sistemi Windows, o Secure Shell (SSH), che permette di connettersi e accedere al computer, dopo avere inserito le proprie credenziali. Non sorprende che i tentativi di connessione ai server RDP/SSH abbiano visto un forte aumento durante la pandemia, con hacker che hanno provato a loggarsi nei computer usando dei brute-force attack, letteralmente degli attacchi di forza bruta. Come? I cyber criminali sfruttano delle enormi liste di username e password per provare ad accedere ad un account online. Con l’incremento dei computer di lavoro online, il numero dei tentativi di login è esploso. Per esempio, ESET telemetry[2] ha registrato uno sbalordativo incremento del 768% in attacchi RDP tra il primo e quarto trimestre del 2020.

Per questo ricordiamoci che lasciare il nostro PC connesso, con i servizi RDP o SSH aperti, genera un grande rischio di attacco informatico! Ricordiamoci di scollegarlo quando non in uno.

Quanti attacchi riceve un PC? E quali password usano gli aggressori?

Qui al Politecnico di Torino, abbiamo costruito un sistema di monitoring per osservare e studiare i cyber attacchi e sviluppare strategie e metodologie per proteggerci. Abbiamo creato dei “finti PC” che servono appositamente ad ingannare i cyber criminali, che li attaccano credendo di avere a che fare con computer reali: in questo modo abbiamo la possibilità di osservarli e studiarli. Qui di seguito, abbiamo messo in evidenza gli aspetti chiave che abbiamo osservato.

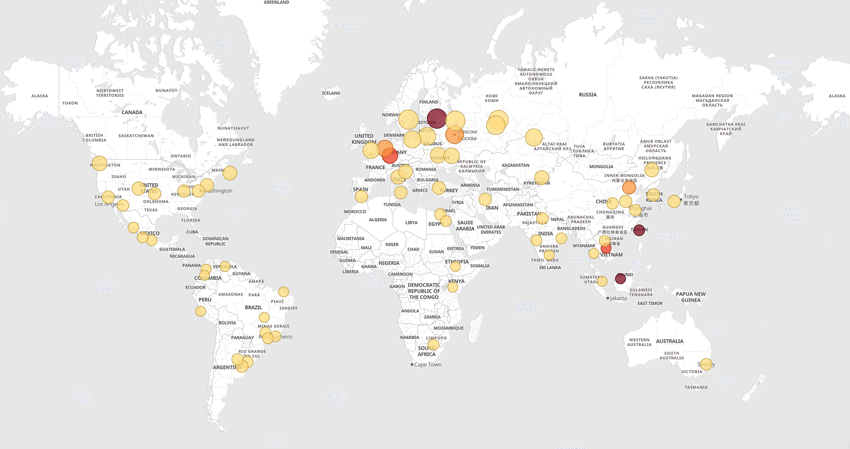

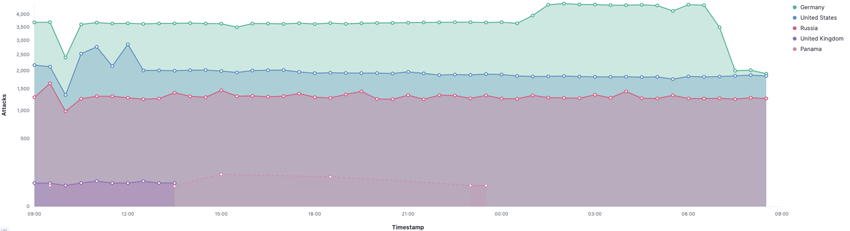

La figura 1 mostra una mappa con le location degli hacker, mentre la figura 2 mostra il numero degli attacchi ricevuti nel tempo da alcuni stati: osserviamo che la maggior parte degli attacchi viene dalla Germania, dalla Russia, dal Regno Unito e dagli USA. Gli attacchi arrivano cadenzati in maniera costante con una media di 10.000 attacchi all’ora! Ognuno di essi corrisponde ad un tentativo di login, mentre i cyber criminali provano ad entrare nel nostro computer esca.

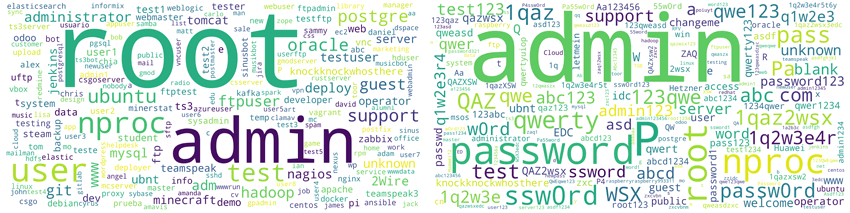

Grazie alla nostra infrastruttura, abbiamo registrato le password e gli username più usati e tentati dagli hacker. La figura 3 mostra i risultati. Gli username più usati sono root e admin mentre le password più usate sono admin e password. Tuttavia esistono anche combinazioni molto più complesse che gli hacker provano ad usare.

Cosa possiamo fare per proteggerci?

Per prevenire questi attacchi, è importante scegliere una password forte: più lunga è, più è sicura, è una regola d’oro. La password non dovrebbe contenere riferimenti alla vita privata o professionale, dato che in questo modo sarebbe facilmente rintracciabile. Non dovrebbe inoltre contenere serie di soli numeri o lettere, e dovrebbe essere un mix di lettere, numeri e caratteri speciali per rendere la password ancora più inattaccabile. Si dovrebbe inoltre usare password differenti per ogni servizio digitale e prendere in considerazione l’autenticazione in due step quando si tratta di servizi molto importanti.

Se l’uso di password forti deve essere considerato un must, per essere ancora più sicuri bisognerebbe evitare di esporre il proprio PC ad Internet. È importante configurare il firewall per bloccare i servizi RDP e SSH in modo che solo gli indirizzi IP autorizzati possano accedere a quei servizi. Ancora meglio, se si ha necessità di accedere ad un computer remoto, bisogna considerare di configurare e attivare una VPN per potersi collegare alla rete aziendale e quindi accedere al computer remoto direttamente da lì. È importante, inoltre, sapere che spostare un servizio da una porta assegnata di default a una porta differente non funziona. Vediamo costantemente hacker che provano ad invadere servizi RDP/SSH da praticamente qualsiasi porta. Quindi state attenti!

Tommaso Rescio è ricercatore al Politecnico di Torino. Ha conseguito la laurea triennale in Ingegneria Informatica presso l'Università degli Studi di Firenze nel 2018. Ha conseguito la laurea magistrale in Ingegneria delle comunicazioni e delle reti informatiche presso il Politecnico di Torino nel 2021. Nel 2021 è entrato in SmartData@Polito come Research Fellow GARR. Ha vinto una borsa di studio organizzata dal GARR grazie alla sua tesi di laurea. I suoi principali interessi di ricerca sono principalmente focalizzati sul monitoraggio del traffico per la sicurezza informatica.

Analisi del traffico anomalo attraverso honeypot potenziate da DPI