Security Awareness Boost

| Simona Venuti | Cybersecurity

Un’iniziativa per rafforzare la consapevolezza sui rischi informatici nella comunità dell’università e della ricerca.

Come tutti sappiamo, si è concluso da poco il CyberSecurity Awareness Month, una iniziativa promossa dall’agenzia europea ENISA che consiste nel dedicare un mese dell’anno, ottobre, ad iniziative e campagne di informazione e sensibilizzazione volte a migliorare la consapevolezza della sicurezza nell’utilizzo dei dispositivi digitali. L’occasione è buona per raccontare un po’ di come è cambiato negli ultimi anni il modo di fare awareness, alla luce di studi sul comportamento e reazioni umane.

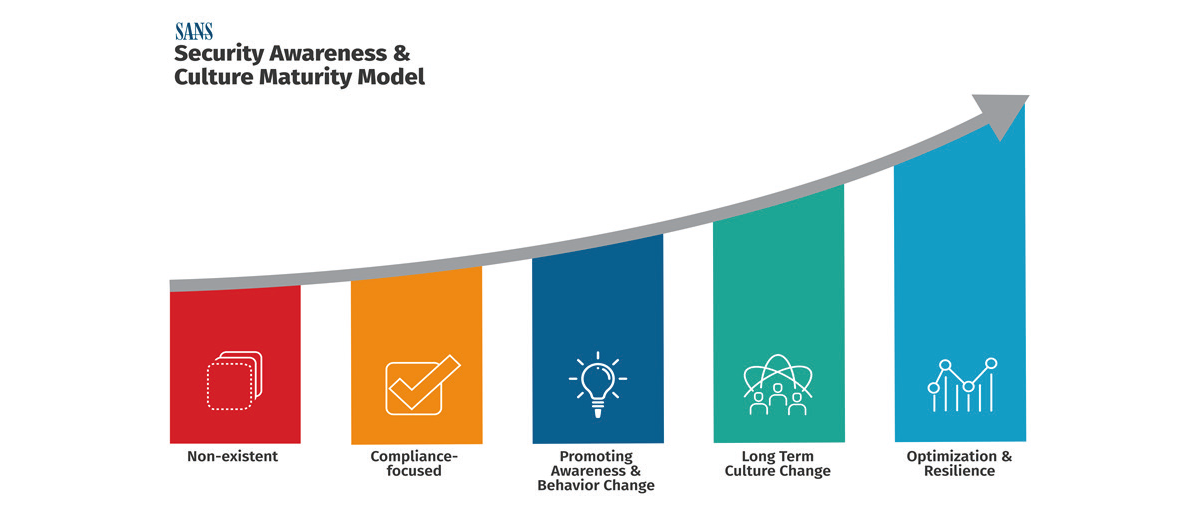

Ciascuna organizzazione è impegnata quasi quotidianamente nel fornire al proprio personale corsi e strumenti di formazione all’awareness durante tutto il periodo dell’anno, ma questo tipo di formazione non è così banale come potrebbe sembrare. Non si tratta solo di “insegnare a riconoscere un link fasullo o una mail di SPAM”: questo è il livello del minimo indispensabile per formazione all’awareness, il livello “compliance-focus”, come si può vedere nel modello SANS Security Awareness & Culture Maturity Model.

Ciò che invece dovremmo perseguire nel fornire questo tipo di formazione sono i passi successivi, cioè una specie di “crescita interiore”, in cui ciascuno di noi sappia di essere veramente in prima linea nella difesa delle nostre organizzazioni!

Ma per diventare un difensore efficace non è sufficiente sapere cosa non cliccare, è necessario introdurre e coltivare buone e sicure abitudini, attraverso sistemi di cambiamento del comportamento, e successivamente promuovere nell’organizzazione una cultura aziendale alla sicurezza in cui la sicurezza non è soltanto un processo (o non si trova soltanto nei processi), ma è un valore imprescindibile dell’organizzazione, in perfetta armonia con tutto il resto.

Come scrivo ogni volta, e ogni volta purtroppo è sempre vero, il mondo là fuori pullula di criminali e truffatori che utilizzano tecniche di social engineering e phishing per carpire dati, accessi, informazioni da utilizzare per i propri attacchi, e diventano sempre più sofisticati, minacciosi e pericolosi.

L’ultima (brutta) tendenza è lo sfruttamento pesante dell’intelligenza artificiale nel creare falsi indistinguibili dal vero, e questo si applica a video, messaggi audio (qualcuno avrà ricevuto su WhatsApp un presunto audio del figlio/a che chiede aiuto e soldi, sono praticamente perfetti!), ai bot online che sono più numerosi delle persone “vere”, utilizzati per SCAM sia per proporre truffe crypto che per impersonare persone che lentamente vengono catturate dal nostro fascino irresistibile e si “innamorano” di noi, alla perfezione con cui una AI può scrivere un documento o un testo usando lo stile del Direttore Generale… tutto ciò eleva di molti ordini di grandezza la possibilità di sfruttare le debolezze di noi poveri esseri umani e lavoratori.

In questo clima di pericolo, nell’ottica di raggiungere nel lungo termine l’armonia precedentemente accennata, dovremmo ripensare ai modi in cui conduciamo le nostre campagne, anche alla luce di nuovi contributi e studi in relazione ai comportamenti e reazioni umani, e come possiamo essere allenati per essere più impenetrabili.

Sfatare un mito: il personale non tecnico non è “l’anello debole della catena”.

È vero che nel 68% delle volte un breach inizia con un phishing (fonte: Rapporto Verizon 2024), ma le vittime non sono soltanto fra il personale non tecnico: in molti casi la vittima è un membro del board, e spesso è personale tecnico, specializzato anche in sicurezza informatica.

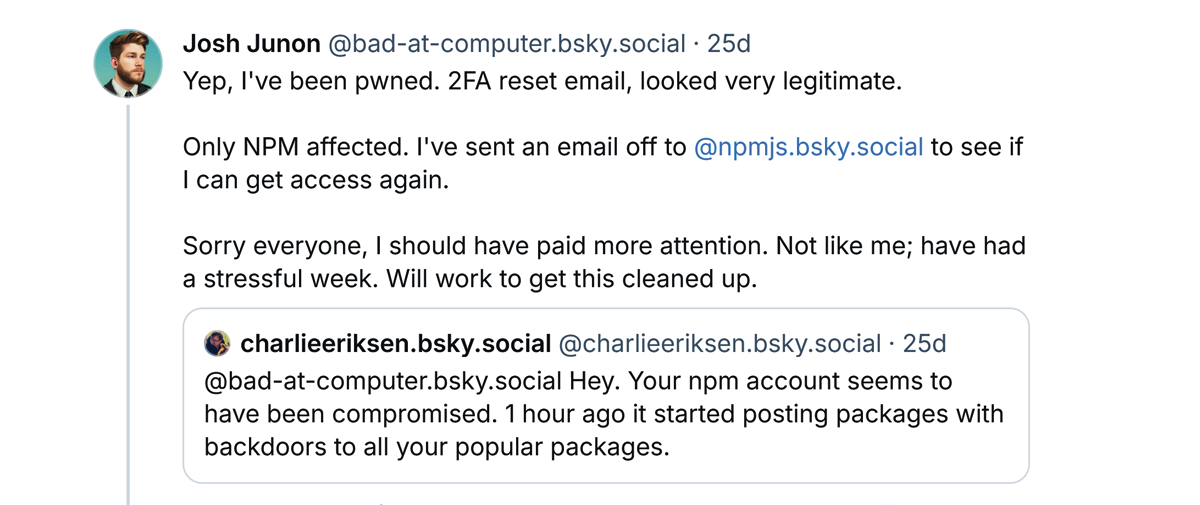

Ci sono due esempi recenti e famosi di personale tecnico altamente competente che è caduto in una banale mail di phishing. Lo scorso agosto c’è stato uno dei più grandi incidenti di sicurezza mai avvenuti nella storia: è stato compromesso l’account di uno degli sviluppatori delle librerie NPM (Qix, aka Josh Junon) ed è stato inserito del codice malevolo nei sorgenti delle librerie, che sono utilizzate da milioni di computer e server nel mondo! In pochi minuti, grazie ad aggiornamenti automatici, si sono infettati centinaia di migliaia di sistemi, provocando uno dei più grandi incidenti alla supply chain.

L’account dello sviluppatore, che è una persona estremamente competente e sensibile alla sicurezza, è stato compromesso attraverso una mail di phishing con un link ad una pagina fasulla di GitHub, in cui l’ignaro ha inserito le proprie credenziali github, dove risiede il codice sorgente delle librerie.

Mantenere la mente sgombra, libera, in pace, ed essere presenti a sé stessi sul momento, aiuta a prendere coscienza del click e non ci fa cadere nel phishing

In aprile il famosissimo esperto di sicurezza informatica Troy Hunt, colui che ha inventato il sito Have I Been Pwned, ha subito il furto di tutta una mailing list, a seguito della compromissione del suo account… attraverso una “stupida” mail di phishing!

Questi esempi ci fanno chiaramente capire che il problema non è di conoscere quando una mail è farlocca o un link non è un link al sito ufficiale, entrambi conoscevano benissimo queste tecniche di riconoscimento del phishing. Entrambi però affermano che “erano stanchi, avevano jet lag, stavano pensando ad altre mille cose contemporaneamente, erano troppo carichi di lavoro”; che insomma, erano occupati con la mente a fare altro, e la mano è stata più veloce del pensiero.

Tutto questo significa che non è il personale non tecnico ad essere l’anello debole della catena: siamo tutti noi esseri umani che siamo fatti così, siamo per natura e soprattutto per abitudine, vulnerabili a certe reazioni inconsce, come i campanellini di Pavlov: “vedi link – clicca”.

Significativi a questo proposito sono due studi, che sfatano un altro mito: Phishing in Organizations: Findings from a Large-Scale and Long-Term Study, pubblicato su IEEE Symposium on Security and Privacy 2022 e Understanding the Efficacy of Phishing Training in Practice, pubblicato su IEEE Symposium on Security and Privacy 2025.

Sfatare un altro mito: le simulazioni di phishing

I risultati di un esperimento del primo studio ci dicono che somministrando simulazioni di phishing a personale non tecnico è vero che solo una piccola parte cade nel presunto phishing, ma sono molti di più gli svantaggi dei benefici: più volte viene somministrato il test e meno diventa efficace (più persone cadono nel phishing ai test successivi), il personale si sente sempre sul banco di prova, diminuisce la fiducia nel datore di lavoro (mi fa le trappole perché non si fida di me), aumento dell’ansia ogni volta che arriva una mail che potrebbe essere un test. Siamo veramente sicuri che una simulazione di phishing rispetti i principi del Belmond Report?

In pratica è come mettere una pentola bollente davanti ad un bambino per insegnargli a non toccare le pentole bollenti. O lasciar cadere 10 euro in corridoio con una telecamera per vedere chi li raccoglie.

E infine: cosa fare delle persone che cadono nel phishing? Facciamo fare un corso soltanto per loro, mettendole alla gogna, oppure facciamo fare un corso “di recupero” a tutti, alimentando risentimento e frustrazione nei colleghi che hanno passato il test?

Lo studio prosegue elencando alcune alternative che risultano migliori rispetto alle simulazioni di phishing, come ad esempio quelle riportate di seguito.

Bottone per la segnalazione. Inserire nel client di posta un bottone “Segnala mail phishing”. Attraverso il bottone chiunque abbia il sospetto che una mail non sia buona, può segnalarla ai tecnici, che la valuteranno. In questo modo non c’è nessuna ansia all’arrivo delle mail. Inoltre questo sistema ci fa sentire parte di coloro che contribuiscono al benessere dell’organizzazione, ci fa sentire considerati e approvati. Ci sentiamo utili.

Simulazioni come gioco. Usare simulazioni di phishing ma in modo aperto e non all’insaputa del personale, come gioco di gruppo. Utilizzare il prodotto come un gioco di gruppo: vince chi scopre per primo un phishing o chi ne individua di più. Possiamo stimolare le persone a creare dei phishing per indurre i propri colleghi a cascarci, possiamo inventare giochi di ruolo basati sul social engineering.

Concludendo: perché cadiamo in un phishing?

Come ci raccontano Qix e Troy Hunt, oltre a cattive abitudini da cambiare e cultura da coltivare, quello che ci fa cadere è stress, stanchezza, disattenzione, multitasking, pensieri altrove; clicchiamo per abitudine come un riflesso istintivo.

Se tutti indistintamente siamo vulnerabili, non è una colpa!

- È una caratteristica dell’essere umano

- Un'abitudine da cambiare

discipline di Behaviour Changing - Una cultura da coltivare

discipline di Security Culture

Cadere nel phishing quindi non dipende perlopiù dal dipendente, ma per esempio dal momento della giornata, dalle cose che stiamo facendo in quel momento, dall’umore che abbiamo, da quanto abbiamo dormito, dai pensieri che ci passano per la testa.

Per aiutarci ad essere più presenti, un approccio utile potrebbe essere quello della Mindfulness, dell’auto-consapevolezza. Le ultime ricerche nel campo della psicologia del phishing sono arrivate alla conclusione che mantenere la mente sgombra, libera, in pace, ed essere presenti a sé stessi sul momento, aiuta a prendere coscienza del “click” e non ci fa cadere nel phishing.

Anna Collard, esperta in CyberPsichology, studia proprio la disciplina della mindfulness in awareness. Arriva una mail sospetta? Alza gli occhi, guarda fuori, fai due passi, annaffia una pianta, accarezza il gatto. Fai qualcosa che ti liberi la mente e quando tornerai a quella mail sarai presente solo a quella mail, con consapevolezza e attenzione. A mente libera, senza impazienza e senza farsi sovrastare dalle cose che incombono, è più difficile farsi fregare.

Questo è uno dei motivi per cui la campagna per il CyberSecurity Month di Geant quest’anno è stata incentrata su “Be Mindful, Stay Safe”.

In breve

Che cos’è la security awareness?

La consapevolezza dei rischi informatici e delle buone pratiche di sicurezza.

Perché la security awareness è importante?

Perché l’errore umano è una delle principali cause di incidenti informatici.

Cos’è Security Awareness Boost?

Un’iniziativa per rafforzare la cultura della sicurezza nella comunità GARR.