- Home

- Cybersecurity

- Cybersecurity Month

- Phishing nell'emergenza COVID: strategie di difesa aziendale

Phishing nell'emergenza COVID: strategie di difesa aziendale

Cos'è il phishing?

Il phishing è un tipo di frode volta a sottrarre, in modo illecito, informazioni riservate come credenziali di accesso (nome utente e password), numero di carta di credito e così via.

La posta elettronica è il principale vettore di attacco, ma è possibile utilizzare anche messaggi di testo, chat e social media. In generale, il falso mittente si presenta come soggetto autorevole (es. Banca, Amministrazione, Responsabili dei Servizi IT, Direttori) e richiede alla potenziale vittima di svolgere con urgenza alcune attività al fine di evitare il blocco di un servizio o per godere di un'offerta promozionale.

I phisher utilizzano i dati ottenuti per compiere la frode: ad esempio, utilizzando username e password ottenuti (furto di identità) svolgono attività illecite, oppure effettuano acquisti a spese della vittima o operazioni bancarie.

Gli attacchi di phishing stanno diventando così sofisticati, crescono sempre di più e spesso utilizzano tecniche di ingegneria sociale. Mirano a compiere crimini finanziari, spionaggio informatico e operazioni di disinformazione.

Il PHISHING durante l'emergenza COVID

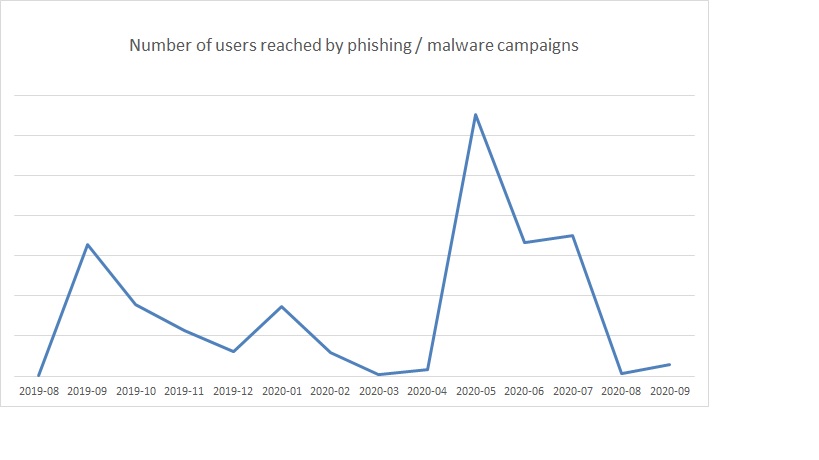

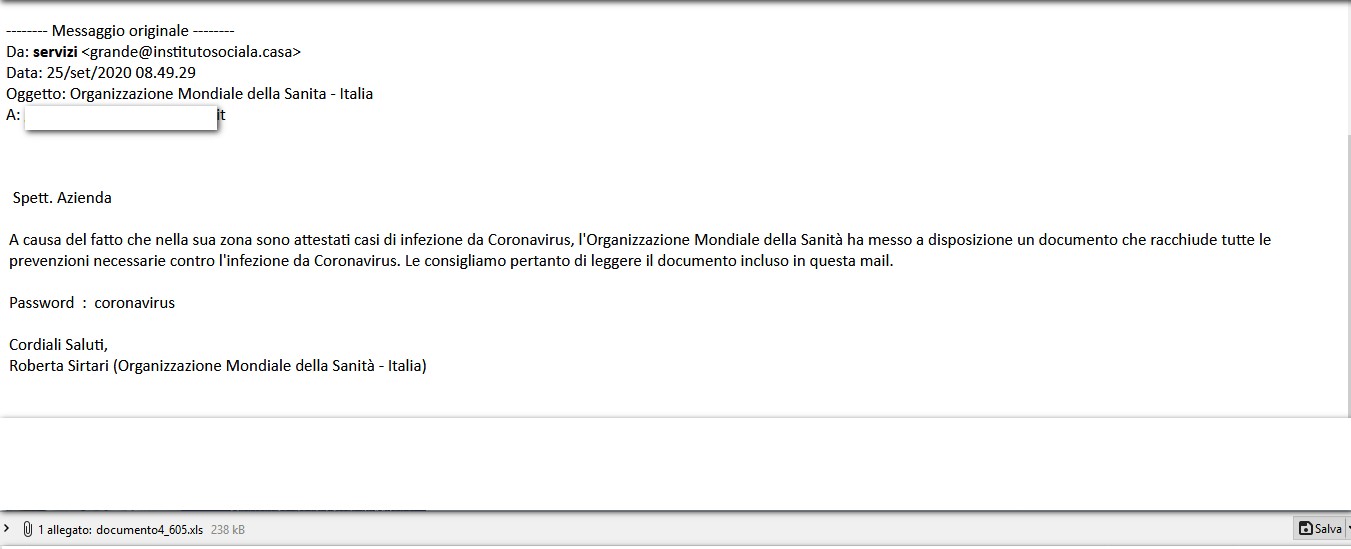

Durante l'emergenza COVID, c'è stata un'intensificazione a livello globale sia delle campagne di posta elettronica mirate alla frode che della proliferazione di nuovi domini e siti Web malevoli riguardanti il COVID.

Dati sperimentali mostrano che durante l'emergenza non sono aumentate solo le campagne di phishing e social engineering ma anche il numero di potenziali vittime contattate su account di posta istituzionali e, di conseguenza, anche il numero di credenziali degli utenti che sono state violate è cresciuto in modo esponenziale.

L'esplosione delle campagne di phishing, incentrate su COVID, approfittano:

- della paura generale, del senso di urgenza e solidarietà legati all'emergenza sanitaria;

- dell'utilizzo remoto dei personal PC da casa da parte dei lavoratori durante il lockdown e nel periodo successivo. I phisher si avvantaggiano del fatto che gli utenti non possono più contare sulla protezione disponibile a livello infrastrutturale all'interno della rete aziendale.

L'obiettivo delle campagne di phishing in emergenza Covid è principalmente quello di violare le credenziali degli account dell’utente o diffondere malware al fine di compromettere dispositivi, dati e cercare di penetrare nella rete aziendale

Misure di tipo culturale e organizzativo per sconfiggere il phishing

È importante aumentare il livello di consapevolezza degli utenti e sensibilizzarli sui rischi del phishing al fine di promuovere un atteggiamento vigile soprattutto quando si ha a che fare con le e-mail.

A livello organizzativo devono essere adottate e rese note, in modo chiaro e diffuso, a tutti gli utenti le politiche di comportamento per la gestione sicura degli strumenti IT, e in particolare per prevenire il phishing. Gli utenti devono sapere come comportarsi in presenza di e-mail sospette, quali sono le verifiche utili a riconoscere gli elementi sospetti e la procedura per segnalare prontamente le e-mail sospette al Team di Sicurezza.

Essenziale è anche una formazione costante sulla sicurezza, così come l’organizzazione di programmi di sensibilizzazione con simulazioni di e-mail di phishing, in modo da abituare gli utenti a essere sempre pronti e reattivi.

Inoltre, è importante adottare procedure comportamentali atte a controllare l'identità di coloro che fanno particolari richieste (anche per telefono) per ridurre in questo modo i tentativi di ingegneria sociale.

Ancora, a livello organizzativo, deve essere definita e progettata la procedura di gestione degli attacchi di phishing, unitamente a input, vincoli, output, attraverso flussi di lavoro ripetibili e replicabili. In questo modo il team Security potrà affrontare in modo efficiente, tempestivo ed efficace gli attacchi di phishing, limitandone gli effetti e gestendo immediatamente sistemi o eventuali account compromessi.

Misure di tipo tecnologico per sconfiggere il phishing

Le principali misure tecnologiche sono elencate di seguito:

- adozione di una soluzione SOAR (Security Orchestration Automation and Response) con playbook specifici per sconfiggere il phishing. A causa di una crescita continua e costante di minacce pericolose, l'adozione di piattaforme SOAR con “phishing playbook” consente di semplificare il processo di gestione degli incidenti. Permette di automatizzare attività ripetitive o dispendiose in termini di tempo che possono essere eseguite a velocità macchina, identificare falsi positivi e migliorare la precisione, ridurre il rischio di errore umano, interagire automaticamente con altre piattaforme di sicurezza, in modo da migliorare l'efficienza nel rispondere a minacce note e per consentire al team di sicurezza di concentrarsi sui compiti più strategici o sulle minacce più insidiose;

- adozione della MULTI FACTOR AUTHENTICATION (MFA) e blocco di altre forme di autenticazione legacy dall'esterno dell'area aziendale. L'MFA risolve il problema della password riutilizzata dagli utenti o di password non robuste;

- estensione in modo diffuso dell’uso della VPN aziendale su tutti i PC, compresi quelli privati dei lavoratori remoti, al fine di applicare i controlli di sicurezza in uso sulla rete aziendale. Implementazione della segmentazione della rete e mantiene separati i dispositivi domestici perché di solito non sono completamente patched;

- adozione di sistemi di firewalling applicativo (o proxy) al fine di rilevare e bloccare automaticamente la navigazione verso siti web pericolosi noti come phishing, malware, hacking o non classificati;

- assicurarsi che tutti i PC, anche quelli privati, siano dotati di soluzioni di protezione degli endpoint (EDR se possibile);

- blocco automatico dell'esecuzione di macro nei documenti di Office allegati alle e-mail o scaricati dall'esterno della rete dell'organizzazione;

- controlli anti-spoofing: implementazione sui server di posta di controlli anti-spoofing ((SPF *, DKIM **, DMARC ***) con criteri di hard fail e rifiuto ove applicabili, per verificare la veridicità di quanto contenuto in una mail, benigna o malevola. Ciò migliora l'efficienza dei filtri standard adottati dai servizi di spam basati su blacklist. Tuttavia, questi strumenti non sono sufficienti per proteggersi completamente dalle e-mail con un campo mittente contraffatto;

- adozione di soluzioni antispam e Antivirus sui server di posta, in grado di analizzare e bloccare allegati malevoli o con estensioni particolari e di controllare gli URL all'interno del corpo delle email;

- sistemi di NOTIFICA AUTOMATICA via email per informare gli utenti su e-mail provenienti da domini esterni con disclaimer delle regole per la gestione sicura della e-mail;

- scansione automatica e sandboxing dei file dal dominio esterno;

- adozione di criteri di sicurezza delle password e implementazione di meccanismi automatici per impedire l'utilizzo di password deboli;

- abilitazione e invio dei log del server di posta al SIEM (Security information and event management) dotato di regole specifiche.

* Sender Policy Framework (SPF) è un protocollo che consente di verificare se un'e-mail è stata inviata da un server autorizzato a inviare e-mail per il dominio del mittente. L'elenco degli host autorizzati a inviare e-mail viene pubblicato tramite DNS sotto forma di record TXT. Infatti, esaminando l'intestazione di una e-mail è possibile verificare da quale dominio proviene effettivamente.

** DomainKeys Identified Mail (DKIM) è un protocollo per la firma digitalmente alcune parti dell'e-mail, al fine di garantire che siano state inviate dal dominio protetto (campo From) e che non siano state alterate. L'elenco delle chiavi pubbliche per controllare un'e-mail viene pubblicato tramite DNS come record TXT.

*** Domain-based Message Authentication, Reporting & Conformance (DMARC) è un protocollo che, insieme a DKIM e SPF, consente di specificare come verificare le e-mail di un dominio specifico e di definire meccanismi di segnalazione per il dominio protetto in caso di e-mail contraffatte.

Nicla Diomede è il CISO (Chief Information Security Officer) dell'Università degli Studi di Milano (UniMi), coordina e guida la struttura universitaria, responsabile di “Cybersecurity, Data Protection and Compliance”. È membro del “Cybersecurity and Personal Data Protection Committee” e membro della sala di controllo sulle strategie ICT presso UniMi.

Dagli anni 2000 si interessa ai temi emergenti della cybersecurity, contribuendo in modo significativo all'organizzazione del CSIRT e del SOC dell'Università degli Studi di Milano, uno dei primi nel mondo accademico nazionale. Durante la sua ventennale attività lavorativa, ha maturato un'importante esperienza nella progettazione, realizzazione e gestione di sistemi ICT complessi. Ha insegnato in diversi corsi sia all'università che in diverse aziende ed è stata anche relatrice in numerose conferenze su cybersecurity, privacy, GDPR, network design and management e innovative technologies.

Dai un voto da 1 a 5, ne terremo conto per scrivere i prossimi articoli.

Voto attuale:

Articoli nella rubrica

-

di Stefano Zanero

-

di Leonardo Lanzi

-

di Michele Scalas, Davide Maiorca, Giorgio Giacinto

-

di Roberto Cecchini

-

di Silvia Arezzini

-

di Andrea Pinzani

-

di Francesco Palmieri

-

di Francesco Ficarola

-

di Simona Venuti

-

di Nicla Ivana Diomede

Archivio GARR NEWS

- Numero 29 - anno 2023

- Numero 28 - anno 2023

- Numero 27 - anno 2022

- Numero 26 - anno 2022

- Numero 25 - anno 2021

- Numero 24 - anno 2021

- Numero 23 - anno 2020

- Numero 22 - anno 2020

- Numero 21 - anno 2019

- Numero 20 - anno 2019

- Numero 19 - anno 2018

- Numero 18 - anno 2018

- Numero 17 - anno 2017

- Numero 16 - anno 2017

- Numero 15 - anno 2016

- Numero 14 - anno 2016

- Numero 13 - anno 2015

- Numero 12 - anno 2015

- Numero 11 - anno 2014

- Numero 10 - anno 2014

- Numero 9 - anno 2013

- Numero 8 - anno 2013

- Numero 7 - anno 2012

- Numero 6 - anno 2012

- Numero 5 - anno 2011

- Numero 4 - anno 2011

- Numero 3 - anno 2010

- Numero 2 - anno 2010

- Numero 1 - anno 2009

- Numero 0 - anno 2009

Telegram

Telegram